안녕하세요 여러분 오랜만입니다.

오랜만에 재밌는 일이 생겨 공유하고자 글을 씁니다.

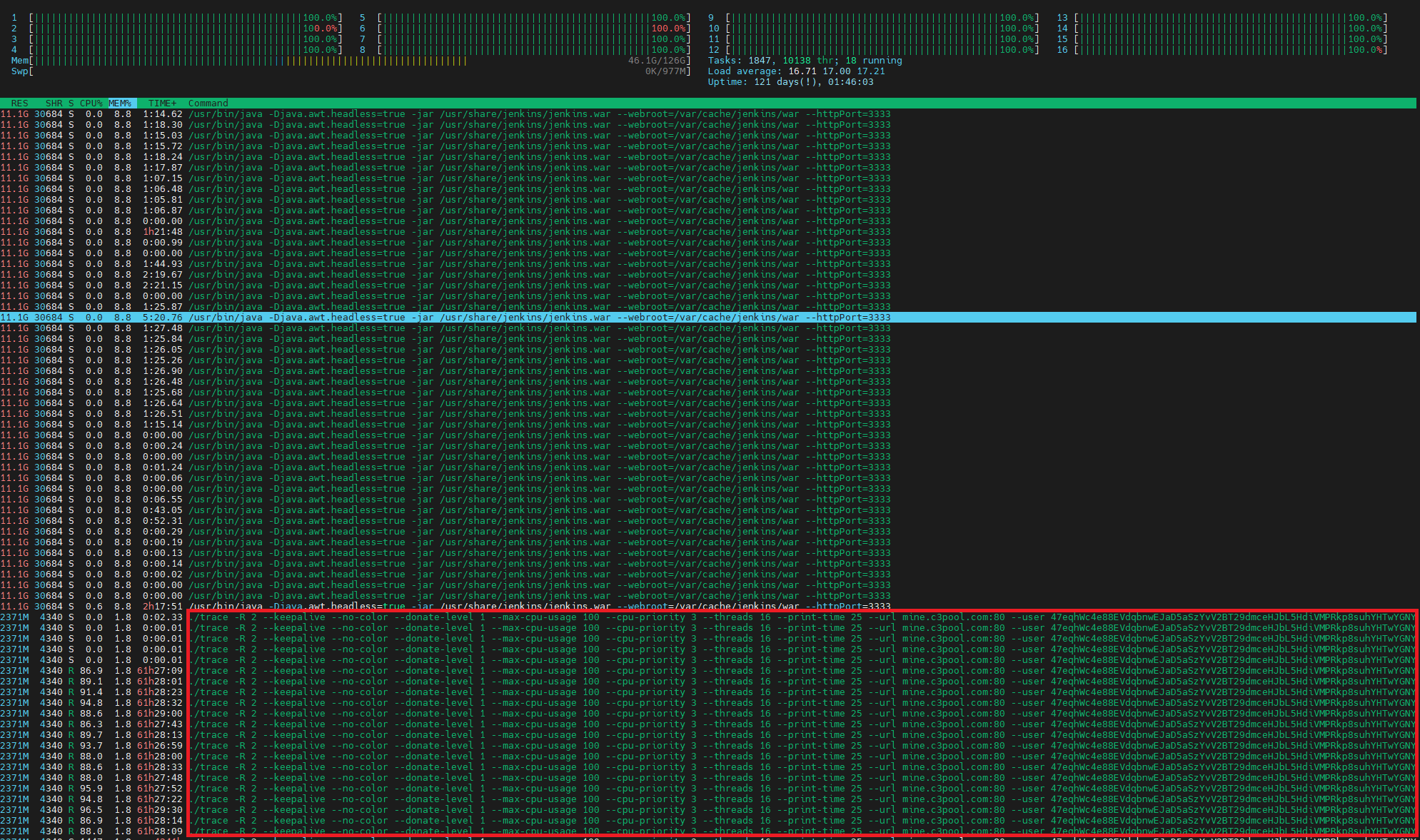

엄청 예전 그러니까 한 반 년전쯤 사내에서 사용하다가 잘 이용하지 않던 서버가 있었는데 오랜만에 들어가보니 cpu100% 상태길래 htop으로 확인해보니 대략 아래같은 코드가 동작되고있었습니다.

딱 봐도 굉장히 수상해보이는 코드였고 검색해보니 비트코인 모네로를 채굴하는 코드라는걸 알았습니다.

mine.c3pool.com << 요게 채굴 사이트였습니다.

꺼도 계속 주기적으로 실행되는걸로 봐선 저 ./trace 라는 파일이 주기적으로 자기자신을 실행시키는거 같더군요 여차저차해서 저게 어디서 돌아가고있는지 확인해보니 예전에 외부로 개방해둔 젠킨스였습니다. 무려 젠킨스 워크스페이스 안에 Jenkins update 라는 걸 만들어서 그 안에서 돌리는 치밀함에 어이가 없더군요 그래서 그 때 당시에는 그냥 외부로 개방해둔 포트를 없애고 젠킨스 삭제 후 봉인했었는데 최근에 다른 서버에서 이 일이 또 발생했습니다.

그 때와 똑같은 방식으로 채굴이 이루어지고있었고 좀 찾아보니 3년 전쯤에 이런 뉴스기사도 떴었더군요

https://www.dailysecu.com/news/articleView.html?idxno=30253

100만명 이상 사용자 보유한 Jenkins 서버, 모네로 가상화폐 채굴기로 사용돼 - 데일리시큐

범죄 조직이 젠킨스(Jenkins) 서버를 해킹하고 JenkinsMiner라고 불리는 Monero 암호화폐 채굴기를 설치해 340만 달러를 번 사실이 밝혀졌다. Jenkins는 가장 유명한 오픈소스 자동화 서버로, CloudBees와 Jenki

www.dailysecu.com

아무튼 해당 trace 파일에 대한 궁금증이 생겨 파일을 열어보려고했는데 죄다 암호화되어있고 그렇다고 서버쪽에서 로컬pc로 가져오려니 바이러스라고 주의가 떠버리니 뭔가 무서웠습니다.

명령어에 적힌 지갑주소로 어떤x인지 찾아보려고했는데 딱히 조회도 안되길래 이것도 포기하고

호기심반 두려움반이었는데 더 찾아보기도 귀찮고해서 일단 상황은 종료되었으나 여러분들도 저 같은 일을 겪을까봐 글을 공유합니다.

/.trace -R --keepalive --no-color --donate-level 1 --max-cpu-usage 100 --cpu-priority 3

솰라솰라 mine.c3pool.com:80

아무튼 젠킨스를 사용하시는 분들은 저처럼 이런일이 안생겼으면 좋겠습니다. 다시한번 서버 관리하시는 운영자 분들에게 존경심을 표합니다.

'기타' 카테고리의 다른 글

| [redis] Postgresql(timescaledb)에 저장된 데이터를 시간단위로 redis에 옮기기 (3) | 2023.03.18 |

|---|---|

| [Kafka] Python Kafka 원격 Consumer 구현하기 (0) | 2022.05.06 |

| 연구실 안전교육 스킵(배속)하는법 2 (18) | 2021.12.10 |

| GCP 인스턴스 ssh 접속 키 만들기 (0) | 2021.11.25 |

| [mongodb] docker container로 구성된 mongo cluster에 authentication 적용하기 (0) | 2020.12.30 |